Homelab-1.1

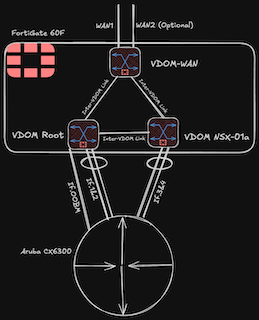

Während ich sehnsüchtig auf die Lieferung meiner beiden Intel NUCs wartete, begann ich mit der Planung und Einrichtung meines Netzwerks. Die folgende High-Level-Darstellung diente als Grundlage:

Homelab Highlevel - Klick zum vergrößern

Für die Infrastruktur verwendete ich eine FortiGate 60F als Firewall und einen Aruba CX6300M als Switch.

Firewall-Konfiguration

Um später mehrere unabhängige Labs betreiben zu können, entschied ich mich direkt zu Beginn für die Nutzung von VDOMs (Virtual Domains).

Homelab Firewall - Klick zum vergrößern

Virtual Domains (VDOMs)

Virtual Domains (VDOMs) ermöglichen es, eine FortiGate-Firewall in mehrere virtuelle Einheiten zu unterteilen, die unabhängig voneinander funktionieren. Jede VDOM kann separate Sicherheitsrichtlinien sowie vollständig isolierte Konfigurationen für Routing- und VPN-Dienste bereitstellen, insbesondere im NAT-Modus. Standardmäßig ist die Root-VDOM die Management-VDOM. Verwaltungsdienste wie FortiGuard-Updates und lokaler ausgehender Datenverkehr (z. B. Protokolle zu Remote-Servern) werden von der Root-VDOM abgewickelt.

Root-VDOM

Die Root-VDOM nutze ich als Management-VDOM und zusätzlich für meine Management-Netzwerke. Hierbei werden die Schnittstellen Interface 1, Interface 2 sowie das OOBM-Interface verwendet. Letzteres ist direkt mit dem Management-Port (MGMT1/1) meines Aruba-CX-Switches verbunden.

WAN-VDOM

Für die Aggregation meiner Internetanschlüsse habe ich eine dedizierte WAN-VDOM erstellt, der ich die Interfaces WAN-1 und WAN-2 zugewiesen habe.

NSX-Lab

Für mein erstes Lab, das NSX-Lab, erstellte ich eine separate Traffic-VDOM NSX-01a und wies die Interfaces 3 und 4 zu.

VLAN-Übersicht

| VLAN | Netzwerk | Gateway | Beschreibung |

|---|---|---|---|

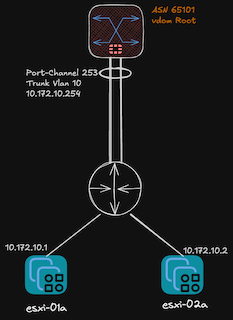

| 10 | 10.172.10.0/24 | .254 FGT-VDOM-ROOT | Management |

| 11 | 10.172.11.0/24 | - | vMotion |

| 21 | 10.172.21.0/24 | .254 Aruba-CX | Host-TEP |

| 22 | 10.172.22.0/24 | .254 Aruba-CX | Edge-TEP |

| 31 | 10.172.31.0/27 | .30 Aruba-CX | BGP Uplink-1 |

| 32 | 10.172.32.0/27 | .30 Aruba-CX | BGP Uplink-2 |

| 254 | 10.172.254.0/31 | .0 Aruba / .1 FGT | BGP Peering FGT-Aruba |

Zusätzliche VLANs für VDOM-Links

- 4001: 10.172.255.0/31 (Root ↔ WAN)

- 4002: 10.172.255.2/31 (NSX ↔ WAN)

- 4010: 10.172.255.10/31 (Root ↔ NSX)

BGP-ASNs

| ASN | Bereich |

|---|---|

| 65000 | NSX |

| 65021 | Aruba CX |

| 65100 | VDOM WAN |

| 65101 | VDOM Root |

| 65102 | VDOM NSX-01a |

Homelab MGMT - Klick zum vergrößern

Homelab NSX - Klick zum vergrößern